Будьте аккуратнее при работе с данным селлером - я хотел посотрудничать с ним, но по всяческим причинам мы уже более недели не можем произвести сделку через гаранта; + сегодня прилетает от него exe файл неумело замаскированный под фото. Вобщем будьте осторожнее

«Белые шляпы», пентестеры и обладатели CEH обычно понимают, что их действия играют не только техническую, но и социальную роль. Я неслучайно упомянул CISO, поскольку их задача — постоянно обучать всех сотрудников основам информационной безопасности. Если ценного специалиста увольняют из-за того, что он открыл зараженный файл, то в этом есть и доля вины нерадивых безопасников.

Правила безопасности всегда пишутся постфактум, а потому инертны и слабо защищают от современных угроз. Банки уже давно не нужно грабить в масках с автоматами — теперь достаточно электронной почты, но во многих финансовых организациях еще живы старые стереотипы. Акцент в них делают на физическую безопасность, считая информационную менее существенной. Достаточно вспомнить недавнюю историю с ограблением ПИР Банка и комментарий его председателя правления: «…с наибольшей вероятностью вирус проник в банк через фишинговое письмо».

Давний парадокс остается актуальным: ИТ-специалисты не устают заявлять, что социальная инженерия — главное зло. При этом многие «безопасники» продолжают считать, что хитроумного софта и однажды написанных инструкций для персонала достаточно, чтобы противостоять киберугрозам.

Доверенный сайт как проходной двор

У вашего файрвола формально настроены «черные» и «белые» списки URL? Тогда мы идем к вам! Вот несколько примеров, когда на сайте банка используется одна известная CMS с незакрытым редиректом:

https://avbbank.ru/bitrix/redirect.php?goto=http://plohoyavbbank.ru

http://www.rncb.ru/bitrix/redirect.php?goto=http://zloyrncb.ru

http://www.moscow-bank.ru/bitrix/redirect.php?goto=http://ne-moscow-bank.ru

http://kbivanovo.ru/bitrix/redirect.php?goto=http://hackkbivanovo.ru

Если файрвол смотрит только то, что идет после первого http(s), то пора его подкрутить. Но эта статья не про настройку межсетевого экрана, а про человеческие слабости. Поэтому просто дай сотруднику такую ссылку и проверь, насколько он бдителен и смотрит ли он дальше первого встречающегося http(s).

Что за собака?

Данный способ не сработает с внимательными сотрудниками, но если бы все были внимательны, то социальной инженерии не существовало бы как явления.

Развивая предыдущий способ для тех, кто привык смотреть, что идет сразу после

http://, и думать, что URL безопасен: данная ссылка

https://[email protected] тоже не приведет ни к чему хорошему.

Почему так происходит? Допустимые в URL символы задокументированы в стандарте RFC 1738. Символ @ используется в URL как специальный разделитель, когда нужно прямо в нем дать права для доступа к странице. В конструкции вида httр://<логин>:<пароль>@<хост>до @ можно указывать практически что угодно. Браузер все равно отправит пользователя на хост, указанный после @.

Что за абракадабра?

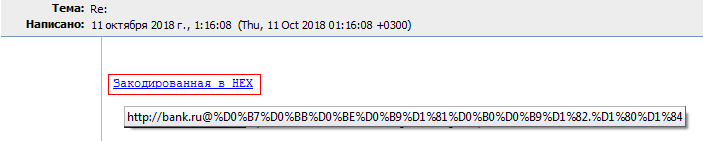

Добавим в зловредный URL немного кириллицы, закодированной в UTF-8 → HEX, чтобы он выглядел непонятно для человека и на первый взгляд безопасно:

http://[email protected]злойсайт.рф

Закодированный домен .рф в URL

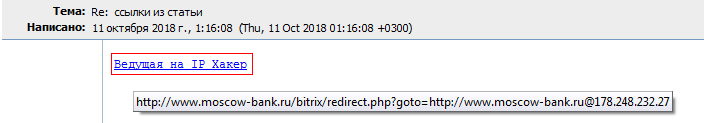

Или совместим простые техники (редирект + кодирование):

http://www.moscow-bank.ru/bitrix/redirect.php?goto=http://[email protected]злойсайт.рф

При наведении мыши на закодированный URL десктопные браузеры декодируют символы (чего не скажешь об Outlook и мобильных браузерах). Поэтому для полного скрытия злого адреса можно прописать адрес сервера, на котором расположен фишинговый сайт:

Вместо домена в URL используем IP сервера

Не забудь прикрутить к серверу HTTPS, чтобы браузер не ругался, но об этом позже.